这次 就连苹果三星也没能幸免?

想象一个普通的周末,你来到一家咖啡厅 准备加班 准备放松一下。突然发现手机没电了,于是你很自然地拿出充电线插上了公共插口。

猛不防地,你的手机开始自己运行起来,甚至自己打开了一个恶意攻击网站,整个过程就在你的眼皮子底下完成。

和其他的攻击不同,这种顺着充电线黑进手机的行为并不会因为使用USB插头而得到任何缓解。

这就是WIGHT(WIred GHost Touch),世界首个通过充电线使用幻触对手机进行的有线攻击。

相关研究已经以论文的形式进行了发表,值得注意的是,7名安全研究人员中有5位来自浙江大学,2位来自德国达姆施塔特工业大学。

用充电线攻击,苹果三星全军覆没

首先,我们先来看看WIGHT的威胁模式。

这种攻击方式并不需要来自USB线的数据访问许可,也不需要与屏幕实际接触,这与之前涉及幽灵触摸方法的工作不同。

WIGHT主要依靠电磁辐射。论文指出,WIGHT可以直接沿着充电线发送恶意信号。这通过将信号施加到电缆的地线(GND)来注入一个“共模(CM)信号”而工作的。这个共模信号“无法完全过滤,并且由于不对称电路可能导致差模(DM)信号;而差模信号可以干扰屏幕电容的测量,从而模拟出用户正在触摸屏幕的场景”。

同时,整个过程无需在目标手机的桌子下面安装硬件,也不需要手机的表面朝下。

在具体攻击模式上,WIGHT也可以细分为三种。

第一类被称为注入攻击(injection attack),指用户完全没有接触屏幕的情况下,创造出一个幽灵式的触摸。第二类被称为改变攻击(alteration attack),这主要通过将物理触摸的实际位置改为由黑客决定的另一个位置来实现。第三类为拒绝服务攻击(denial-of-service attack),完全阻止目标手机检测到任何合法的物理触摸。

也就是说,这种攻击将手机连接到研究人员所说的“恶意充电端口”,然后通过Lightning、USB-A、USB-CF和Micro充电线进行攻击。他们表示,这种方式能够支持多个电源适配器,并且不会被USB数据阻止器阻止。

研究人员表示,他们在三星Galaxy S20 FE、苹果iPhone SE(2020)和华为、LG和小米的设备上都进行了测试,测试结果都取得了成功。

的垂直或水平线上”,按到特定按钮的成功率只有50%。不过这也可能随着未来颗粒度改进而改进。

同时研究人员表示,这样的攻击信号是具有高电压的交流电,黑客只能在配备了电气保护装置的实验中,在专业安全人员的监督下操作方可实现。

攻击者还可以通过WiFi发动远程攻击

如今,黑客攻击方式用“千奇百怪”来形容也早不为过了。

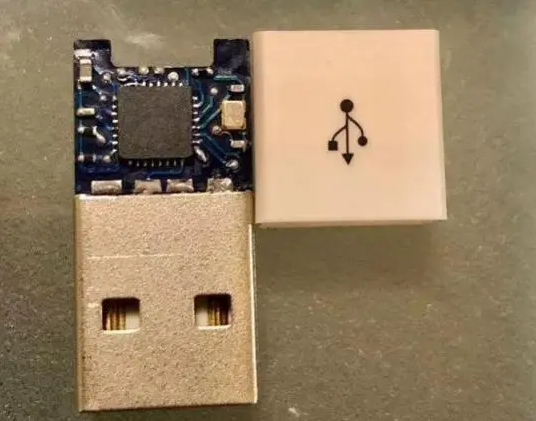

比如去年,安全研究员Mike Grover就制造了一个MG数据线,通过集成一个WiFi的电路板,攻击者可借此远程连接到USB数据线,然后在计算机上执行命令或操作鼠标。

在演示中,研究人员只要将USB数据线插入计算机,就能够远程连接到计算机,并通过手机上的应用程序发出命令。

在采访中Grover解释说,当USB数据线插上后,就像插上了一个键盘或一个鼠标。这意味着无论计算机是否被锁定,攻击者都可以输入命令。更可怕的是,如果计算机设置了定时锁屏,则可以通过一定的配置,使得USB数据线定时操控计算机,让其一直保持激活状态。

虽然使用USB condom可以阻止人机交互设备的攻击,但仍然可以进行WiFi解除身份验证的攻击。WiFi deauth攻击可以利用虚假的MAC地址发送deauthentication数据帧来断开附近无线设备与接入点的连接。

Grover设想,deauth攻击可以在攻击者虽已插入USB数据线,但无法远程连接的情况下进行。攻击者也许可以借此让目标进行物理转移,看看会不会产生新的攻击机会。

怎么样,是不是和文摘菌一样,又想大喊,我真是不懂这个网络世界了?